Prisma Cloud:構建Kubernetes的全生命周期防護體系

時至今日,基于容器、微服務、云原生等技術驅動的數字化轉型和應用現代化已成為大勢所趨,尤其Kubernetes與容器生態正在強勢發展,幾乎每個月都有新功能上線,Kubernetes使得微服務與容器等技術更能滿足企業生產和應用現代化等需求。對于數字化企業來說,應用就是生產力。應用和IT現代化,決定了企業創新的速度。越來越多的企業正在將IT架構和應用現代化列入其數字轉型計劃中,然而與此同時,圍繞Kubernetes的安全問題也日益凸顯。

Kubernetes最初源于谷歌內部的Borg,提供了面向應用的容器集群部署和管理系統。Kubernetes的目標旨在消除編排物理/虛擬計算,網絡和存儲基礎設施的負擔,并使應用程序運營商和開發人員完全將重點放在以容器為中心的原語上進行自助運營。2014年,Google開源了Kubernetes項目。Kubernetes一詞源于希臘語,意為“舵手”或“飛行員”,在龐大的生態系統支持下,Kubernetes在近年來取得了快速的成長。在2018年,Kubernetes就已成為容器編排領域事實上的標準。

Gartner預測,到2022年,預計將有75%的全球化企業在生產中使用云原生的容器化應用。不過,任何創新都是有成本的。Dynatrace委托研究機構Vanson Bourne進行的一項調查中顯示,86%的企業已采用云原生技術,其中包括微服務、容器及Kubernetes,以加快技術創新、獲得更為豐碩的業務成果。但也有63%的受訪者表示,企業云環境的復雜性已超出了人類能夠管理的極限。74%的CIO擔憂,云原生技術的廣泛使用會大幅增加在“確保正常運轉”上所投入的人工成本和時間,69%的受訪者正在尋求全新的運營方式,他們認為“Kubernetes的興起”增加了IT環境復雜性,使其難以通過純手動方式管理。

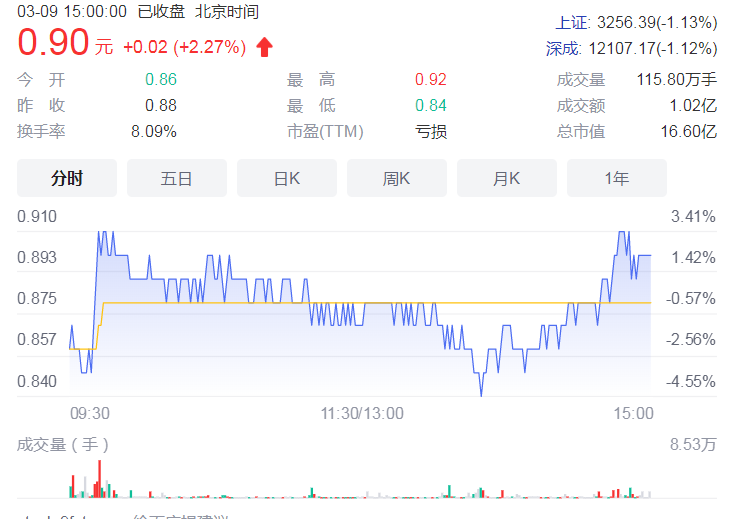

根據CNCF的年度調查顯示,絕大多數企業(83%)在生產環境中運行了Kubernetes。Unit 42監測到許多專門用于攻擊Kubernetes的惡意軟件。要想確保云上工作的安全性,就需要企業、云安全提供商和整個網絡安全行業共同協作,解決漏洞和錯誤配置等問題。“由于Kubernetes在容器自動化管理工具市場中已經占據主導地位,因此它的安全漏洞的發現也客觀上影響了整個標準,雖然后來谷歌發布了一些補丁去修復漏洞,但很多基于它開發出來的商業化容器管理平臺或工具仍然存在安全隱患。”Palo Alto Networks(派拓網絡)中國區大客戶技術總監張晨說。

Palo Alto Networks(派拓網絡)中國區大客戶技術總監張晨

去年,派拓網絡的威脅研究與咨詢團隊Unit 42曾在Google Kubernetes Engine(GKE)中發現多個漏洞和攻擊技術。這些威脅不僅影響了Google Cloud用于管理Kubernetes集群的一款產品GKE Autopilot,同時甚至影響到了GKE標準。Unit 42發現GKE Autopilot漏洞能夠讓攻擊者升級權限,并接管整個集群。攻擊者可以隱秘地竊取信息,部署惡意軟件,實施加密挖礦攻擊,以及破壞工作負載。谷歌隨后解決了這些問題,并在GKE中部署了大量補丁保護集群。到目前為止,Unit 42未發現這些漏洞被廣泛利用。

早在數年前,派拓網絡就在幫助客戶的業務向公有云、混合云遷移,并利用Prisma Cloud協助其保障混合云架構的安全性。Prisma Cloud支持主流的公有云服務商,提供了完善的容器化技術堆棧和應用組件的支持,能夠無縫集成到容器的開發、部署、運行等各個環節,提供按需定制的解決方案。過去4-5年的時間內,派拓網絡在公有云解決方案上大力投入,不斷并購新的技術融入到Prisma Cloud平臺上。截至目前,Prisma Cloud已獲得了77%的財富100強企業信賴,涵蓋金融、科技、互聯網、工業、電信等領域,全球客戶近3000家。

張晨認為,企業在轉向混合云的過程中要關注四個方面,首先要了解上云之后會面對怎樣的安全合規問題、安全漏洞,以及可能發生的配置錯誤,這就使得企業要具備可見性的能力,同時隨著更多的企業選擇新的IT架構,像容器內部的問題也應得到足夠的重視,爭取提早發現。在客戶選擇公有云時,往往會選擇多云部署,此時就要考慮到業務的連續性,避免單點故障,能夠在復雜的架構下通過深度檢測發現潛在風險。在容器環境進行開發時,開發和代碼運維團隊要與安全團隊協作,將必要的安全機制在開發階段就融入到安全檢測中,做到安全前置(左移),滿足基礎架構即代碼(Infrastructure as a Code)等需求。目前,派拓網絡可以為基礎架構即代碼的團隊提供支持主流框架的編寫工具和平臺,以及代碼階段的掃描,進行配置和合規的安全檢查,或者是對第三方軟件供應鏈的掃描等等。

在容器化的云原生環境中,Prisma Cloud還具備態勢感知能力,可以幫助客戶自動掃描其在公有云上的應用配置是否有錯誤或缺失,保障上云之后的合規性。運行過程中,派拓網絡的云原生容器化平臺可以在鏡像的制作、部署、運行等全生命周期確保安全穩定。上云之后,Prisma Cloud會對身份和實施進行微分段安全,查看容器內部之間的網絡流量是否存在異常行為。

隨著Kubernetes技術的不斷進步,目前簡單的錯誤配置和漏洞已經越來越少見,而攻擊者也在不斷升級攻擊行為。研究發現,即使是Kubernetes中較為細微的問題,也可能成為攻擊的切入點。GKE被攻擊的事件表明,即使是像谷歌這樣具備領先技術能力的廠商,在對Kubernetes進行二次包裝的時候同樣會帶來更多的安全風險,導致整個集群被攻破。

在Palo Alto Networks(派拓網絡)Prisma Cloud方案架構師李國慶看來,針對Kubernetes的威脅正在從簡單的技術攻擊事態演變為高級的Kubernetes定制攻擊,“針對這種變化,如果只是保護集群的外圍邊緣,肯定是不夠的。我們鼓勵企業采用檢測和預防后續攻擊這樣的安全解決方案,來制定相關的安全審計策略。就Kubernetes和類似的自動化工具來說,我們建議,無論它所在的公有云配置本身,還是控制的主機節點,或是軟件安全的配置,亦或是訪問許可、漏洞,以及第三方軟件提供商,對其進行二次包裝等各個方面,要進行全局統一策略下的安全建設、檢測和響應。”

可以說,Prisma Cloud是一個跨主機、虛擬機、容器、云平臺、服務器的安全解決方案,能夠滿足企業在全生命周期的安全需求,包括貫穿始終的漏洞和配置掃描、在各個階段提供代碼掃描、鏡像掃描、運營式防護等能力,以及內置的四層防火墻、東西向防火墻、七層WAF等等。訪問Kubernetes的時候,可以通過準入控制進行相應的策略制定,事件之后,派拓網絡還會確保Kubernetes調用的每一項活動都受到過濾和審計。

在API層面,派拓網絡提供了對Kubernetes API和API Server的防護措施,提供了分布式的防火墻內嵌在Prisma Cloud中,來進行相關的管理和安全操作,采用分布到每個節點的安全代理對WAF和API進行防護。無論是對API的規范、參數的合法性和邊界,還是調用方式,都可以基于需求和響應進行保護。通過OPA運行,對于Kubernetes和API server的任何調用,派拓網絡都能進行相關防御或審計操作,加上對事件的審計和準入控制,以及對Kubernetes版本的CVE、CS的檢查,構成了確保Kubernetes全流程安全的完整鏈條。

“企業應該考慮以零信任作為指導思想,以這樣的安全規劃理念重新審視IT架構的不足和問題,然后按照重要緊急、重要非緊急的方式將這些問題排序,梳理出最重要的工作任務。從數據安全的角度,我們在關鍵網絡節點和每一個運行個體上,要去引入具備深度檢測能力的解決方案,以及加強自動化安全運維的能力。此外,很多企業還會引入具備安全威脅感知和自動化管理能力的綜合安全管理平臺,提升對未知威脅和重要攻擊事件的識別、定位和處置能力。”張晨談到,“隨著全球互聯互通,企業之間的業務單元并購、交織越來越頻繁,第三方供應鏈帶來的安全漏洞和風險會日益凸出。很多行業客戶都開始進行安全方案的重新審視,只有這樣才能適應新的IT架構和環境,隨之產生的問題也要用新的方法來應對。”

戴爾(DELL)R740服務器主機/2*至強銀牌4210R十核2.4GHz/16G*4/4TSAS*3/H730P-2G/750W雙電/導軌/三年保修

進入購買

西部數據Ultrastar DC HC550 16TB 7200轉 512M SATA3(WUH721816ALE6L4)

進入購買

希捷銀河Exos X18 16TB 7200轉 256MB SATA3(ST16000NM000J)

進入購買

關鍵詞: Prisma Cloud Kubernetes

2022-04-18 18:17:59

2022-04-18 18:17:59

2022-04-18 11:33:58

2022-04-18 11:33:58

2022-04-18 11:24:05

2022-04-18 11:24:05

2022-04-18 11:20:35

2022-04-18 11:20:35

2022-04-18 11:08:32

2022-04-18 11:08:32

2022-04-18 11:03:51

2022-04-18 11:03:51

2022-04-18 11:01:24

2022-04-18 11:01:24

2022-04-18 10:42:29

2022-04-18 10:42:29

相關新聞